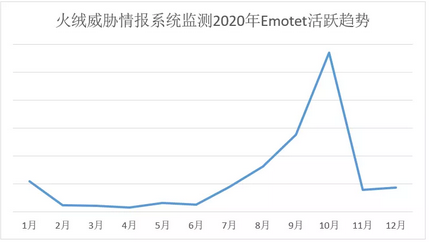

дәӢе®һжҳҜпјҢиҝ‘еҮ е№ҙжқҘпјҢEmotetйҖҡиҝҮдёҚж–ӯжӣҙжҚўеӨ–еұӮж··ж·ҶеҷЁпјҢи°ғж•ҙиҮӘиә«зҡ„д»Јз ҒйҖ»иҫ‘е’Ңжӣҙж–°C&CжңҚеҠЎеҷЁпјҢз–ҜзӢӮзҡ„дёҺе®үе…ЁиҪҜ件иҝӣиЎҢеҜ№жҠ—гҖӮд»…еңЁеҺ»е№ҙ7жңҲпјҢEmotetйҖҡиҝҮдј ж’ӯй’“йұјйӮ®д»¶зӘғеҸ–银иЎҢиҙҰжҲ·е№¶еңЁзӣ®ж ҮзҪ‘з»ңеҶ…йғЁдј ж’ӯпјҢзҹӯж—¶й—ҙеҶ…иўӯеҮ»дәҶе…Ёзҗғ5пј…зҡ„дјҒдёҡе’Ңз»„з»ҮпјҢз ҙеқҸеҠӣжһҒе…¶д№ӢеӨ§гҖӮзҫҺеӣҪеӣҪеңҹе®үе…ЁйғЁжӣҫе…¬ејҖиЎЁзӨәпјҡвҖңEmotetеҜ№е·һгҖҒең°ж–№гҖҒең°еҢәеҗ„зә§ж”ҝеәңгҖҒз§ҒжңүйғЁй—Ёе’Ңе…¬е…ұйғЁй—Ёдә§з”ҹеҪұе“ҚвҖқгҖӮ

еҜ№жӯӨпјҢзҒ«з»’е·ҘзЁӢеёҲж·ұеәҰеҲҶжһҗ并иө·еә•EmotetдёҺе®үе…ЁиҪҜ件зҡ„еҜ№жҠ—иҝҮзЁӢпјҢ并еҸ‘еёғдё“дёҡеҲҶжһҗжҠҘе‘ҠпјҢд»ҘжӯӨдҪңдёәйҮҚиҰҒеҸӮиҖғдҫқжҚ®пјҢеә”еҜ№жңӘжқҘеҮәзҺ°зҡ„е…¶д»–з—…жҜ’家ж—Ҹж ·жң¬гҖӮжҠҘе‘ҠиҝҳеҺҹдәҶEmotetе…·дҪ“жү§иЎҢжөҒзЁӢпјӣеҲҶжһҗжўізҗҶдәҶEmotetйҖҡиҝҮжӣҙжҚўеӨ–еұӮж··ж·ҶеҷЁе’ҢеҶ…еұӮжҒ¶ж„Ҹд»Јз ҒпјҢеңЁеҗ„йҳ¶ж®өеҜ№жҠ—е®үе…ЁиҪҜ件зҡ„жүӢж®өпјӣеҗҢж—¶иҝҳж·ұе…Ҙеү–жһҗдәҶEmotetеҗҢжәҗж ·жң¬вҖ”вҖ”CridexгҖӮж¬ўиҝҺзӮ№еҮ»дёӢж–№й“ҫжҺҘжҹҘзңӢиҜҰз»Ҷзҡ„жҠҘе‘ҠеҶ…е®№гҖӮ

жҹҘжқҖеӣҫ

е°Ҫз®ЎеңЁе…ЁзҗғиҢғеӣҙеҶ…пјҢEmotetе°ҶжҲҗдёәиҝҮеҺ»ејҸпјҢдҪҶжҳҜдҫқж—§жңүе…¶д»–еғөе°ёзҪ‘з»ң家ж—ҸеұӮеҮәдёҚз©·пјҢз»ҷзӨҫдјҡеёҰжқҘдәҶжһҒеӨ§жҚҹеӨұе’ҢеҪұе“ҚгҖӮй»‘е®ўеҲ©з”Ёеғөе°ёзЁӢеәҸпјҢж„ҹжҹ“еәһеӨ§зҡ„зҪ‘з»ңе№іеҸ°пјҢ并жңүй’ҲеҜ№жҖ§зҡ„еҸ‘иө·еҗ„ејҸеҗ„ж ·зҡ„ж”»еҮ»иЎҢдёәпјҢжҲ–йҖ жҲҗеӨ§йҮҸжңәеҜҶе’ҢдёӘдәәйҡҗз§Ғжі„жјҸпјҢжҲ–еҜјиҮҙж•ҙдёӘеҹәзЎҖдҝЎжҒҜзҪ‘з»ңзҳ«з—ӘпјҢз”ҡиҮід»ҺдәӢзҪ‘з»ңж¬әиҜҲзӯүе…¶д»–иҝқжі•зҠҜзҪӘжҙ»еҠЁгҖӮ

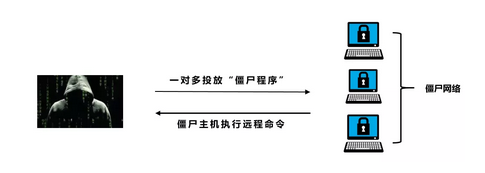

еғөе°ёзҪ‘з»ңеҪўжҲҗиҝҮзЁӢеӣҫ

ж №жҚ®зҒ«з»’еӨ„зҗҶиҝҮзҡ„жңүе…іеғөе°ёзҪ‘з»ңзҡ„жЎҲдҫӢпјҢйҷӨдәҶEmotetд№ӢеӨ–пјҢиҝҳжңүQakbotпјҢTrickbotзӯүз—…жҜ’ж”»еҮ»зҡ„жғ…еҶөпјҢз”ұдәҺеғөе°ёзҪ‘з»ңж”»еҮ»еҫҖеҫҖе‘ҲзҺ°еӨ§йқўз§Ҝж”»еҮ»жҖҒеҠҝпјҢдё”ж“…дәҺеҲ©з”ЁжЁӘеҗ‘жё—йҖҸзӯүж–№ејҸйҖ жҲҗжӣҙеӨ§зҡ„еҪұе“ҚпјҢеҜ№дјҒдёҡз”ЁжҲ·еҚұе®іжӣҙеӨ§гҖӮдёәжӯӨпјҢзҒ«з»’еңЁжңҖиҝ‘е…¬жөӢзҡ„дјҒдёҡзүҲ2.0дёӯдёҠзәҝдәҶгҖҗеғөе°ёзҪ‘з»ңйҳІжҠӨгҖ‘еҠҹиғҪпјҢеҸҜд»Ҙеё®еҠ©з”ЁжҲ·жӢҰжҲӘвҖңеғөе°ёзЁӢеәҸвҖқжү§иЎҢиҝңзЁӢе‘Ҫд»ӨпјҢд»ҺиҖҢйҳ»жӯўзҪ‘з»ңй»‘е®ўеҜ№з»Ҳз«Ҝи®ҫеӨҮзҡ„жҺ§еҲ¶гҖӮ

йҷ„иҜҰз»ҶеҲҶжһҗжҠҘе‘Ҡпјҡ

дёҖгҖҒиҜҰз»ҶеҲҶжһҗ

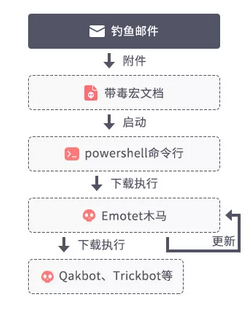

йҖҡиҝҮжҲ‘们еҲҶжһҗеҸ‘зҺ°пјҢEmotetжңЁй©¬з—…жҜ’дё»иҰҒйҖҡиҝҮй’“йұјйӮ®д»¶иҝӣиЎҢдј ж’ӯгҖӮй’“йұјйӮ®д»¶дёӯдјҡе°ҶжҒ¶ж„Ҹж–ҮжЎЈпјҲйҖҡеёёдёәdocгҖҒdocxгҖҒxlsгҖҒxlsxзӯүпјүдјӘиЈ…дёәдәӨжҳ“еҸ‘зҘЁзӯүйҮҚиҰҒдҝЎжҒҜпјҢд»ҺиҖҢиҜұеҜјз”ЁжҲ·жү“ејҖгҖӮеҪ“з”ЁжҲ·жү“ејҖйҷ„件дёӯзҡ„жҒ¶ж„Ҹж–Ү档并еҗҜз”Ёе®ҸеҗҺпјҢдҫҝдјҡж„ҹжҹ“з—…жҜ’пјҢжҲҗдёәеғөе°ёзҪ‘з»ңдёӯзҡ„дёҖдёӘиҠӮзӮ№гҖӮе…·дҪ“з—…жҜ’жү§иЎҢжөҒзЁӢеҰӮдёӢеӣҫжүҖзӨә:

з—…жҜ’жү§иЎҢжөҒзЁӢеӣҫ

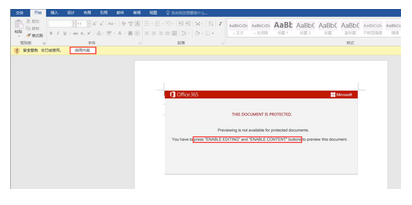

жҒ¶ж„Ҹж–ҮжЎЈ

й’“йұјйӮ®д»¶дёӯеёҰжҜ’е®Ҹж–ҮжЎЈжү§иЎҢеҗҺпјҢдё»жңәдјҡеҗ‘C&CжңҚеҠЎеҷЁеҸ‘йҖҒиҜ·жұӮпјҢдёӢиҪҪжү§иЎҢзңҹжӯЈзҡ„EmotetжңЁй©¬еҸҜжү§иЎҢзЁӢеәҸгҖӮеҠ иҪҪжү§иЎҢEmotetжңЁй©¬зҡ„ж–№ејҸдјҡж №жҚ®жңЁй©¬зҡ„еҪўејҸдёҚеҗҢиҖҢдёҚеҗҢпјҢйҖҡеёёдёҺе®Ҹз—…жҜ’дёӯзҡ„д»Јз Ғй…ҚеҗҲе®ҢжҲҗеҠ иҪҪпјҲжҜ”еҰӮеҠЁжҖҒеә“еҪўејҸзҡ„жңЁй©¬йңҖиҰҒз”Ёrundll32еҠ иҪҪжү§иЎҢпјүгҖӮеңЁжҲ‘们дёҫдҫӢзҡ„Emotetе®Ҹж–ҮжЎЈз—…жҜ’д»Јз ҒдёӯпјҢдјҡйҖҡиҝҮе‘Ҫд»ӨиЎҢеҗҜеҠЁжү§иЎҢеёҰе‘Ҫд»ӨиЎҢзҡ„powershellпјҢдҫқж¬Ўе°қиҜ•д»ҺеҮ дёӘдёҚеҗҢзҡ„C&CжңҚеҠЎеҷЁдёӢиҪҪеҠЁжҖҒеә“еҪўејҸзҡ„жңЁй©¬жЁЎеқ—пјҢеҰӮжһңдёӢиҪҪжҲҗеҠҹеҲҷдҪҝз”Ёrundll32еҠ иҪҪжү§иЎҢгҖӮзӣёе…ізҺ°иұЎеҸҠд»Јз ҒпјҢеҰӮдёӢеӣҫжүҖзӨәпјҡ

еёҰжҜ’е®Ҹж–ҮжЎЈ

еӣҫзүҮ

еҗҜеҠЁеёҰе‘Ҫд»ӨиЎҢзҡ„powershell

еӣҫзүҮ

powershellдёӢиҪҪжү§иЎҢжңЁй©¬

еӣҫзүҮ

еҗҜеҠЁpowershellдёӢиҪҪжү§иЎҢжңЁй©¬жЁЎеқ—

EmotetеӨ–еұӮж··ж·ҶеҷЁ

EmotetжңЁй©¬жЁЎеқ—зҡ„еӨ–еұӮдёәж··ж·ҶеҷЁпјҢз”ЁдәҺеҜ№жҠ—еҲҶжһҗе’ҢжқҖиҪҜжҹҘжқҖгҖӮйҡҸзқҖEmotetз—…жҜ’зҡ„й•ҝж—¶й—ҙзҡ„жј”еҸҳпјҢеӨ–еұӮзҡ„ж··ж·ҶеҷЁд№ҹеңЁдёҚж–ӯиҝӣиЎҢеҸҳеҢ–гҖӮд»ҺеҜ№Emotet家ж—Ҹзҡ„ж ·жң¬еҲҶжһҗжқҘзңӢпјҢеӨ–еұӮж··ж·ҶеҷЁе…·жңүйҳ¶ж®өжҖ§зү№еҫҒпјҢдҪҶжҜҸдёӘйҳ¶ж®өд№Ӣй—ҙ并没жңүзӣҙ жҺҘзҡ„жј”еҢ–е…іиҒ”гҖӮ并且еҪ“еҜ№еӨ–еұӮж··ж·ҶеҷЁзү№еҫҒиҝӣиЎҢж ·жң¬жҹҘиҜўж—¶пјҢеҸ‘зҺ°еӯҳеңЁдёҚеҗҢ家ж—ҸдҪҝз”ЁзӣёеҗҢж··ж·ҶеҷЁзҡ„жғ…еҶөпјҢеӣ жӯӨзҢңжөӢз—…жҜ’дҪҝз”Ёзҡ„ж··ж·ҶеҷЁеҸҜиғҪдёҚжҳҜEmotetеӣўдјҷиҮӘиә«з»ҙжҠӨгҖӮеңЁеҗ„йҳ¶ж®өзҡ„ж··ж·ҶеҷЁдёӯеӯҳеңЁеёёи§Ғзҡ„еҜ№жҠ—иҷҡжӢҹжІҷзӣ’зҡ„жүӢж®өпјҢеҰӮеҶ·й—ЁAPIи°ғз”ЁпјҢ жЈҖжҹҘе…·дҪ“еҮҪж•°е®һзҺ°зӯүгҖӮзӣёе…ід»Јз ҒпјҢеҰӮдёӢеӣҫжүҖзӨә:

еӣҫзүҮ

еҶ·й—ЁеҠЁжҖҒеә“е’ҢеҮҪж•°

еӣҫзүҮ

жЈҖжҹҘе…·дҪ“еҮҪж•°е®һзҺ°

еӣҫзүҮ

е°Ҷи§ЈеҜҶеҶ…еұӮPEд»Јз Ғж”ҫеңЁеҠЁжҖҒеә“еҜјеҮәеҮҪж•°дёӯ

з—…жҜ’ж··ж·ҶеҷЁдёҖиҲ¬еҲҶдёә2-3еұӮпјҢ жңҖеӨ–еұӮи§ЈеҜҶжү§иЎҢshellcodeпјҢ shellcodeи§ЈеҜҶеҠ иҪҪжңҖз»Ҳзҡ„PEжү§иЎҢпјҢжҲ–иҖ…жҳҜдёӯй—ҙжңүеӨҡеұӮshellcodeеӨҡж¬ЎеҠ иҪҪзҡ„жғ…еҶөгҖӮеҗҢж—¶еҠ иҪҪPEзҡ„ж–№ејҸд№ҹжңүзӣҙжҺҘеҶ…еӯҳеҠ иҪҪжү§иЎҢжҲ–иҖ…еҲӣе»әж–°иҝӣзЁӢжіЁе…Ҙзӯүж–№ејҸгҖӮдёӢйқўе°ұеҮ дёӘжҳҺжҳҫзҡ„йҳ¶ж®өжҖ§ж··ж·ҶеҷЁиҝӣиЎҢз®ҖеҚ•иҜҙжҳҺ:

1.з®ҖеҚ•еҶ…еӯҳеҠ иҪҪ

жңҖејҖе§Ӣж—¶ж··ж·ҶеҷЁжңү2еұӮпјҢ еӨ–еұӮи§ЈеҜҶ并жү§иЎҢshellcodeпјҢshellcodeиҙҹиҙЈеҠ иҪҪжү§иЎҢеҶ…еұӮзҡ„PEж–Ү件гҖӮе…·дҪ“д»Јз ҒпјҢеҰӮдёӢеӣҫжүҖзӨәпјҡ

еӣҫзүҮ

еҠ иҪҪжү§иЎҢ

2.еӨҡеұӮshellcodeжіЁе…ҘеҠ иҪҪ + зҺҜеўғжЈҖжөӢ

иҝҷдёӘйҳ¶ж®өзҡ„ж··ж·ҶеҷЁжҖ»е…ұжңү3еұӮпјҢеӨ–еұӮзҡ„MFCж··ж·ҶеҷЁи§ЈеҜҶжү§иЎҢ第дәҢеұӮshellcodeпјҢ第дәҢеұӮshellcodeи§ЈеҜҶжү§иЎҢ第дёүеұӮshellcodeпјҢ第дёүеұӮshellcodeжЈҖжөӢжү§иЎҢзҺҜеўғпјҲжЈҖжөӢиҷҡжӢҹжңәпјҢжІҷз®ұпјҢе…ій—ӯеҫ®иҪҜйҳІзҒ«еўҷжңҚеҠЎзӯүпјү并е°ҶжңҖз»Ҳзҡ„PEд»ҘеҲӣе»әж–°иҝӣзЁӢжіЁе…Ҙзҡ„ж–№ејҸеҠ иҪҪжү§иЎҢгҖӮе…·дҪ“д»Јз ҒпјҢеҰӮдёӢеӣҫжүҖзӨәпјҡ

еӣҫзүҮ

жЈҖжөӢзҺҜеўғ并е°ҶPEжіЁе…Ҙжү§иЎҢ

3. жҺ§еҲ¶жөҒеңЁеӨҡдёӘеҶ…еӯҳеҢәеҹҹй—ҙи·іиҪ¬

иҝҷдёӘйҳ¶ж®өзҡ„ж··ж·ҶеҷЁиҫғдёәеӨҚжқӮпјҢдё”жҢҒз»ӯдәҶеҫҲй•ҝдёҖж®өж—¶й—ҙгҖӮжңҖеӨ–еұӮзҡ„ж··ж·ҶеҷЁи§ЈеҜҶ并еҠ иҪҪжү§иЎҢеӯҗPEпјҢеӯҗPEжҜ”иҫғзү№ж®ҠпјҢж–Ү件д»Ҙ0x10еӯ—иҠӮеӨ§е°ҸеҜ№йҪҗпјҢ windowsж— жі•зӣҙжҺҘеҠ иҪҪжү§иЎҢгҖӮеӯҗPEеҠ иҪҪжү§иЎҢеҺҹе§Ӣзҡ„PEж–Ү件пјҢеҺҹе§Ӣзҡ„PEж–Ү件з»ҸиҝҮзү№ж®ҠеӨ„зҗҶпјҢз—…жҜ’д»Јз ҒзүҮж®өеҲҶеёғеңЁдёӨдёӘйғЁеҲҶпјҢжңҖз»ҲеҠ иҪҪе®ҢжҲҗеҗҺпјҢз—…жҜ’зҡ„жү§иЎҢжҺ§еҲ¶жөҒдјҡеңЁдёүдёӘеҶ…еӯҳеҢәеҹҹи·іиҪ¬пјҲе…¶дёӯдёҖдёӘдёәеһғеңҫд»Јз Ғж®өпјүгҖӮзӣёе…ід»Јз ҒпјҢеҰӮдёӢеӣҫжүҖзӨәпјҡ

еӣҫзүҮ

жҺ§еҲ¶жөҒеңЁеӨҡдёӘеҶ…еӯҳеҢәеҹҹй—ҙи·іиҪ¬

4. з®ҖеҚ•еҶ…еӯҳеҠ иҪҪ+еһғеңҫжҢҮд»Өж··ж·Ҷ

жңҖж–°зүҲжң¬зҡ„ж··ж·ҶеҸҚиҖҢжІЎйӮЈд№ҲеӨҚжқӮпјҢеҸӘжңүз®ҖеҚ•зҡ„еҶ…еӯҳеҠ иҪҪжү§иЎҢйҖ»иҫ‘пјҢдҪҶжҳҜдјҡеңЁжҢҮд»Өд№Ӣй—ҙжҸ’е…ҘдёҖдәӣеһғеңҫAPIи°ғз”ЁжҲ–иҖ…еһғеңҫжұҮзј–д»Јз ҒпјҢд»ҺиҖҢж”№еҸҳз—…жҜ’зҡ„дәҢиҝӣеҲ¶зү№еҫҒпјҢеҜ№жҠ—зү№еҫҒжҹҘжқҖгҖӮе…·дҪ“д»Јз ҒпјҢеҰӮдёӢеӣҫжүҖзӨәпјҡ

еӣҫзүҮ

дҪҝз”ЁеһғеңҫжҢҮд»ӨжҲ–и°ғз”Ёж··ж·Ҷ

EmotetеҶ…еұӮжҒ¶ж„Ҹд»Јз Ғ

йҖҡиҝҮеҜ№з—…жҜ’дёҚеҗҢеҸҳз§ҚеҶ…еұӮPEиҝӣиЎҢеҲҶжһҗеҸ‘зҺ°пјҢдёҚеҗҢдәҺеӨ–еұӮж··ж·ҶеҷЁпјҢеҶ…еұӮPEзҡ„ж··ж·ҶжңүдёҖдёӘжҳҺжҳҫжј”еҸҳзҡ„иҝҮзЁӢгҖӮдёӢйқўе°Ҷе…¶з®ҖеҚ•еҲҶдёә3дёӘйҳ¶ж®өиҝӣиЎҢиҜҙжҳҺпјҡ

1. жІЎжңүж··ж·Ҷ

з—…жҜ’жүҖдҪҝз”Ёзҡ„еӯ—з¬ҰдёІеқҮд»ҘжҳҺж–Үзҡ„ж–№ејҸеӯҳеӮЁпјҢжүҖи°ғз”Ёзҡ„APIеқҮдёәжӯЈеёёйқҷжҖҒеҜје…ҘгҖӮе…·дҪ“еҰӮдёӢеӣҫжүҖзӨәпјҡ

еӣҫзүҮ

з—…жҜ’дҪҝз”Ёзҡ„еӯ—з¬ҰдёІе’ҢAPIеқҮжңӘж··ж·Ҷ

2.APIеҠЁжҖҒиҺ·еҸ–гҖҒеӯ—з¬ҰдёІеҠ еҜҶ

з—…жҜ’еҜ№дҪҝз”Ёзҡ„APIд»Ҙи®Ўз®—hashеҖјзҡ„ж–№ејҸйҒҚеҺҶеҶ…еӯҳеҠ иҪҪзҡ„жЁЎеқ—дёҺе…¶еҜјеҮәеҮҪж•°зҡ„еҗҚз§°пјҢйҖҡиҝҮжҜ”еҜ№еӯҳеӮЁзҡ„hashеҖјпјҢд»ҺиҖҢеҫ—еҲ°еҜ№еә”зҡ„APIеҮҪж•°ең°еқҖгҖӮз—…жҜ’еҜ№дҪҝз”Ёзҡ„еӯ—з¬ҰдёІиҝӣиЎҢејӮжҲ–еҠ еҜҶеӯҳеӮЁпјҢеңЁжҜҸж¬ЎдҪҝз”Ёж—¶пјҢеҲҶй…Қз©әй—ҙи§ЈеҜҶдҪҝз”ЁгҖӮе…·дҪ“еҰӮдёӢеӣҫжүҖзӨәпјҡ

еӣҫзүҮ

з—…жҜ’еҸӘеҜ№дҪҝз”Ёзҡ„еҜје…ҘеҮҪж•°иҝӣиЎҢж··ж·ҶпјҢеӯ—з¬ҰдёІдҫқ然жҳҺж–ҮеӯҳеӮЁ

еӣҫзүҮ

еҜје…ҘеҮҪж•°е’Ңеӯ—з¬ҰдёІеқҮж··ж·Ҷ

3. жҺ§еҲ¶жөҒе№іеқҰеҢ–е’ҢеӨ§ж•°иҝҗз®—ж··ж·Ҷ

еңЁеҺҹжңүAPIеҠЁжҖҒиҺ·еҸ–е’ҢеҠ еҜҶеӯ—з¬ҰдёІзҡ„еҹәзЎҖдёҠпјҢз—…жҜ’дҪҝз”ЁжҺ§еҲ¶жөҒе№іеқҰеҢ–е’ҢеӨ§ж•°иҝҗз®—иҝӣиЎҢж··ж·ҶгҖӮиҝҷдҪҝеҫ—зӣёеҗҢзҡ„д»Јз Ғзј–иҜ‘еҫ—еҲ°зҡ„дәҢиҝӣеҲ¶зү№еҫҒеҗ„дёҚзӣёеҗҢпјҢд»ҺиҖҢеўһеӨ§е®үе…ЁиҪҜ件зҡ„жЈҖеҮәйҡҫеәҰпјҢйҳ»зўҚеҲҶжһҗдәәе‘ҳеҜ№з—…жҜ’еҠҹиғҪйҖ»иҫ‘зҡ„еҲҶжһҗгҖӮ

еӣҫзүҮ

жҺ§еҲ¶жөҒе№іеқҰеҢ–дҪҝйҖ»иҫ‘йҡҫд»ҘеҲҶжһҗ

еӣҫзүҮ

еӨ§ж•°иҝҗз®—ж··ж·Ҷж”№еҸҳдәҢиҝӣеҲ¶зү№еҫҒ

EmotetжңЁй©¬иҷҪ然дёҚж–ӯжӣҙж–°жј”еҸҳпјҢжӣҙж”№з—…жҜ’иЎҢдёәзү№еҫҒе’Ңжӣҙж–°еҶ…еӨ–еұӮж··ж·ҶжүӢж®өпјҢдҪҶе…¶дё»иҰҒеҠҹиғҪеҹәжң¬жІЎжңүеҸҳеҢ–гҖӮEmotetзҡ„дё»иҰҒеҠҹиғҪдёәдёӢиҪҪжү§иЎҢжҒ¶ж„ҸжЁЎеқ—пјҢе…¶дёӯеҢ…жӢ¬иҮӘиә«зҡ„жӣҙж–°жЁЎеқ—е’Ңе…¶д»–з—…жҜ’жЁЎеқ—пјҲQakbotгҖҒTrickbotзӯүпјүгҖӮз—…жҜ’еңЁйҰ–ж¬ЎеҗҜеҠЁж—¶йғҪдјҡе°ҶиҮӘиә«иҪ¬з§»еҲ°е…¶д»–зӣ®еҪ•пјҲAPPDATAжҲ–SYSTEMзӣ®еҪ•пјүпјҢ然еҗҺж·»еҠ иҪ¬з§»еҗҺзҡ„з—…жҜ’ејҖжңәиҮӘеҗҜд»ҺиҖҢй©»з•ҷгҖӮејҖжңәиҮӘеҗҜзҡ„ж–№ејҸжңүеҲӣе»әжіЁеҶҢиЎЁRunйЎ№пјҢеңЁSTARTUPзӣ®еҪ•еҲӣе»әиҮӘиә«еҝ«жҚ·ж–№ејҸгҖҒд»ҘжңҚеҠЎеҗҜеҠЁе’Ңж·»еҠ и®ЎеҲ’д»»еҠЎеҗҜеҠЁзӯүгҖӮз—…жҜ’иҝҗиЎҢеҗҺдјҡдёҺC&CжңҚеҠЎеҷЁе»әз«ӢиҝһжҺҘпјҢеҸ‘йҖҒдёҠзәҝдҝЎжҒҜ并жҺҘ收жңҚеҠЎеҷЁз«Ҝдј жқҘзҡ„жҒ¶ж„ҸжЁЎеқ—гҖӮз—…жҜ’дёҺC&CжңҚеҠЎеҷЁд№Ӣй—ҙзҡ„йҖҡдҝЎеқҮдёәеҠ еҜҶйҖҡдҝЎпјҢеҠ еҜҶз®—жі•д»ҺејҖе§Ӣзҡ„RSA+RC4пјҢеҗҺйқўиҪ¬еҸҳдёәRSA+AESгҖӮеҜ№дәҺд»Һз—…жҜ’жңҚеҠЎеҷЁз«Ҝдј жқҘзҡ„жҒ¶ж„Ҹжү§иЎҢжЁЎеқ—пјҢејҖе§ӢжҳҜз—…жҜ’е°ҶжЁЎеқ—еӯҳеӮЁеңЁжіЁеҶҢиЎЁй”®еҖјдёӯпјҢ并йҖҡиҝҮжЈҖжөӢжіЁеҶҢиЎЁзҡ„еҸҳеҢ–жқҘеҠ иҪҪжү§иЎҢдёӢеҸ‘зҡ„жЁЎеқ—гҖӮеҗҺжңҹпјҢз—…жҜ’еҸҜд»ҘйҖҡиҝҮи§Јжһҗж•°жҚ®еҢ…дёӯзҡ„жҺ§еҲ¶дҝЎжҒҜйҖүжӢ©д»ҘдёҚеҗҢзҡ„ж–№ејҸеҠ иҪҪжү§иЎҢпјҢеҸҜд»ҘзӣҙжҺҘеҶ…еӯҳеҠ иҪҪгҖҒеҲӣе»әж–Ү件添еҠ ејҖжңәеҗҜеҠЁжҲ–и®ЎеҲ’д»»еҠЎж–№ејҸеҗҜеҠЁзӯүгҖӮе…·дҪ“зӣёе…ід»Јз ҒпјҢеҰӮдёӢеӣҫжүҖзӨәпјҡ

еӣҫзүҮ

еҜје…ҘRSAе…¬й’Ҙ并з”ҹжҲҗйҖҡдҝЎAESеҜҶй’Ҙ

еӣҫзүҮ

ејҖе§Ӣж—¶жҺҘ收зҡ„ж–Ү件еӯҳеӮЁеңЁжіЁеҶҢиЎЁдёӯ

еӣҫзүҮ

жҺҘ收ж–Ү件еҠ иҪҪжү§иЎҢ

еӣҫзүҮ

йҖҡдҝЎзҡ„еҠ еҜҶз®—жі•еҸ‘з”ҹеҸҳеҢ–

дәҢгҖҒеҗҢжәҗж ·жң¬еҲҶжһҗ

йҖҡиҝҮеҗҢжәҗжҖ§еҲҶжһҗеҸ‘зҺ°пјҢ CridexдёҺEmotetзҡ„жҒ¶ж„Ҹд»Јз ҒдёӯеӯҳеңЁиҜёеӨҡзӣёдјјд»Јз ҒпјҢжүҖд»ҘеҸҜд»ҘжҺЁж–ӯCridexе’ҢEmotetзі»дёәеҗҢжәҗж ·жң¬гҖӮCridexзҡ„йҰ–ж¬ЎеҮәзҺ°ж—¶й—ҙдёә2011е№ҙпјҢEmotetзҡ„йҰ–ж¬ЎеҮәзҺ°дёә2014е№ҙпјҢжҲ‘д»¬ж №жҚ®ж ·жң¬зҡ„еҮәзҺ°ж—¶й—ҙе’ҢеҗҢжәҗжҖ§жҺЁж–ӯпјҢCridexеҸҜиғҪдёәEmotetзҡ„еүҚиә«гҖӮзӣёе…іеҗҢжәҗжҖ§д»Јз ҒпјҢеҰӮдёӢеӣҫжүҖзӨәпјҡ

еӣҫзүҮ

еҗҢжәҗжҖ§д»Јз ҒпјҲ1пјү

еӣҫзүҮ

еҗҢжәҗжҖ§д»Јз ҒпјҲ2пјү

еӨ–еұӮж··ж·ҶеҷЁ

еңЁжҲ‘们жәҜжәҗеҲ°зҡ„ж ·жң¬дёӯпјҢCridexжүҖдҪҝз”Ёзҡ„еӨ–еұӮж··ж·ҶеҷЁдё»иҰҒд»Јз ҒйҖ»иҫ‘дёҺEmotetж··ж·ҶеҷЁйқһеёёзӣёдјјпјҢдё”з”ЁдәҺи§ЈеҜҶеҶ…еұӮеҺҹе§ӢPEзҡ„shellcodeдё»иҰҒд»Јз ҒйҖ»иҫ‘еҜ№жҜ”пјҢеҰӮдёӢеӣҫжүҖзӨәпјҡ

еӣҫзүҮ

жңҖеӨ–еұӮж··ж·ҶеҜ№жҜ”

еңЁжәҜжәҗеҲ°зҡ„ж ·жң¬дёӯпјҢCridexе’ҢEmotetзҡ„еҶ…еұӮж··ж·Ҷд»Јз ҒпјҲжҲ‘们жҡӮдё”з§°дёҠиҝ°д»Јз Ғи§ЈеҜҶжү§иЎҢзҡ„shellcodeйғЁеҲҶдёәеҶ…еұӮж··ж·ҶпјүзӣёдјјеәҰжһҒй«ҳгҖӮз”ұжӯӨеҸҜд»Ҙеҫ—зҹҘпјҢCridexдёҺEmotetжүҖдҪҝз”Ёзҡ„ж··ж·ҶеҷЁеӯҳеңЁдёҖе®ҡзҡ„зӣёдјјжҖ§гҖӮеҶ…еұӮж··ж·Ҷд»Јз ҒеҜ№жҜ”пјҢеҰӮдёӢеӣҫжүҖзӨәпјҡ

еӣҫзүҮ

еҶ…еұӮж··ж·Ҷд»Јз ҒеҜ№жҜ”

еҶ…еұӮжҒ¶ж„Ҹд»Јз Ғ

CridexеҶ…еұӮжҒ¶ж„Ҹд»Јз ҒйғЁеҲҶеҹәжң¬дёҚеӯҳеңЁж··ж·Ҷд»Јз ҒпјҢзӣёиҫғдәҺEmotetжқҘиҜҙж··ж·ҶзЁӢеәҰиҫғдҪҺгҖӮCridexеҶ…еұӮжҒ¶ж„Ҹд»Јз ҒеҠҹиғҪеҢ…жӢ¬пјҡйҖҡиҝҮhookжөҸи§ҲеҷЁе’ҢExplorerзҡ„ж–№ејҸпјҢж №жҚ®иҝңзЁӢжңҚеҠЎеҷЁдёӢеҸ‘зҡ„зӘғеҸ–зӯ–з•ҘпјҢзӣ—еҸ–з”ЁжҲ·еҮӯиҜҒгҖҒз”ЁжҲ·йӮ®з®ұзҷ»еҪ•з”ЁжҲ·еҗҚеҸҠеҜҶз ҒгҖҒFTPзҷ»еҪ•еҜҶз ҒгҖҒз”ЁжҲ·жөҸи§ҲеҷЁж•°жҚ®зӯүдҝЎжҒҜпјҢжҲ–ж №жҚ®C&CжңҚеҠЎеҷЁдёӢеҸ‘зҡ„зӯ–з•Ҙд»»ж„Ҹдҝ®ж”№з”ЁжҲ·зҡ„HTTPиҜ·жұӮеҶ…е®№гҖӮзӣёе…іе…ій”®д»Јз ҒпјҢеҰӮдёӢеӣҫжүҖзӨәпјҡ

еӣҫзүҮ

зӘғеҸ–з”ЁжҲ·йӮ®з®ұгҖҒFTPиҙҰжҲ·еҜҶз Ғ

еӣҫзүҮ

е°ҶзӘғеҸ–еҲ°зҡ„иҙҰжҲ·гҖҒеҜҶз ҒжӢјжҺҘеҲ°еӣһдј ж•°жҚ®дёӯ

еӣҫзүҮ

收йӣҶз”ЁжҲ·жөҸи§ҲеҷЁж•°жҚ®

ITи§ЈеҶіж–№жЎҲпјҡ

移еҠЁеҠһе…¬е®үе…Ёи§ЈеҶіж–№жЎҲ 移еҠЁеә”з”Ёе®үе…Ёи§ЈеҶіж–№жЎҲ

еңЁзәҝдёҡеҠЎдјҳеҢ–и§ЈеҶіж–№жЎҲ еңЁзәҝдёҡеҠЎе®үе…Ёи§ЈеҶіж–№жЎҲ

дјҒдёҡж•°жҚ®е®үе…Ёи§ЈеҶіж–№жЎҲ еҲҶж”Ҝз»„зҪ‘дјҳеҢ–и§ЈеҶіж–№жЎҲ

дёҡеҠЎе®№зҒҫеӨҮд»Ҫи§ЈеҶіж–№жЎҲ дә’иҒ”зҪ‘е®үе…Ёз®ЎжҺ§и§ЈеҶіж–№жЎҲ

ж–°еһӢжҷәж…§еҹҺеёӮи§ЈеҶіж–№жЎҲ ж”ҝеҠЎж•°жҚ®дёӯеҝғе»әи®ҫж–№жЎҲ

ж”ҝеҠЎдё“зҪ‘е»әи®ҫи§ЈеҶіж–№жЎҲ дә’иҒ”зҪ‘е®үе…ЁдјҳеҢ–ж–№жЎҲ

ж”ҝеҠЎз§»еҠЁе®үе…ЁжҺҘе…Ҙж–№жЎҲ

дёҡеҠЎе…ЁзҪ‘зӯүзә§дҝқжҠӨдёүзә§ж•ҙж”№е»әи®ҫжЎҲдҫӢ

дёҡеҠЎеҶ…зҪ‘зӯүзә§дҝқжҠӨдёүзә§ж•ҙж”№е»әи®ҫжЎҲдҫӢ

з”өеӯҗж”ҝеҠЎдё“зҪ‘еә”з”ЁеҠ йҖҹеҸҠдј иҫ“дјҳеҢ–и§ЈеҶіж–№жЎҲ

ж”ҝеәңдҝЎжҒҜдёӯеҝғдёҠзҪ‘иЎҢдёәз®ЎзҗҶи§ЈеҶіж–№жЎҲ

дјҒдёҡеҠһе…¬ж— зәҝи§ЈеҶіж–№жЎҲ з”өеӯҗе•ҶеҠЎзҪ‘з«ҷдјҳеҢ–и§ЈеҶіж–№жЎҲ

дјҒдёҡеҠһе…¬жЎҢйқўдә‘и§ЈеҶіж–№жЎҲ ж•°еӯ—ж Ўеӣӯи§ЈеҶіж–№жЎҲ

жЎҢйқўдә‘и§ЈеҶіж–№жЎҲ ж•°еӯ—еӣҫд№ҰйҰҶи§ЈеҶіж–№жЎҲ

дёҡеҠЎдёҺж”Ҝж’‘зі»з»ҹе®үе…Ё йҡҸеҠҝиҖҢеҸҳзҡ„ICT

дә‘иө„жәҗжұ е®үе…ЁдёҺдјҳеҢ– е№ҝз”өзҪ‘з»ңи§ЈеҶіж–№жЎҲ

зҪ‘з»ңе®үе…Ёзӯүзә§дҝқжҠӨпјҲзӯүдҝқ2.0пјүи§ЈеҶіж–№жЎҲ

зӯүдҝқдёҖдҪ“жңәи§ЈеҶіж–№жЎҲ дә‘е®үе…Ёи§ЈеҶіж–№жЎҲ

иҝӣзЁӢз®ЎзҗҶ

д»ҘеҲ—иЎЁжҲ–ж ‘еһӢеұ•зӨәзі»з»ҹдёӯе…ЁйғЁжҙ»и·ғд»ҘеҸҠйқһжҙ»и·ғиҝӣзЁӢдҝЎжҒҜпјҢ并е…Ғи®ёз”ЁжҲ·еҜ№е…¶иҝӣиЎҢж“ҚдҪңпјҲејәеҲ¶з»“жқҹиҝӣзЁӢгҖҒжҸҗеҸ–еҶ…еӯҳеӯ—з¬ҰдёІзӯүпјүеҢ…жӢ¬пјҡ

иҝӣзЁӢIDгҖҒдјҡиҜқIDгҖҒе…Ёи·Ҝеҫ„гҖҒе‘Ҫд»ӨиЎҢгҖҒеҪ“еүҚи·Ҝеҫ„гҖҒзӯүеҹәжң¬дҝЎжҒҜпјӣ

иҝӣзЁӢзәҝзЁӢдҝЎжҒҜпјӣ

иҝӣзЁӢжЁЎеқ—дҝЎжҒҜпјӣ

иҝӣзЁӢжү“ејҖзҡ„еҸҘжҹ„еҲ—иЎЁпјӣ

иҝӣзЁӢзӣёе…ізҡ„зҪ‘з»ңиҝһжҺҘдҝЎжҒҜпјӣ

иҝӣзЁӢдә§з”ҹзҡ„зҪ‘з»ңжөҒйҮҸж•°жҚ®пјӣ

д»ҘдёҚеҗҢйўңиүІеҢәеҲҶжҙ»и·ғе’Ңйқһжҙ»и·ғиҝӣзЁӢпјӣ

еҸҜд»Ҙе®ҡдҪҚиҝӣзЁӢеҜ№еә”зЁӢеәҸж–Ү件еҸҠжҹҘзңӢж–Ү件еұһжҖ§пјӣ

еҜ№жҙ»и·ғиҝӣзЁӢеҸҜд»ҘиҝӣиЎҢз»“жқҹгҖҒжҢӮиө·гҖҒжҒўеӨҚж“ҚдҪңпјӣ

еҸҜд»Ҙе…ій—ӯиҝӣзЁӢжү“ејҖзҡ„еҸҘжҹ„пјӣ

еҸҜд»ҘжҸҗеҸ–иҝӣзЁӢгҖҒжЁЎеқ—зҡ„еҶ…еӯҳжҳ еғҸжҲ–ж–Ү件дёӯзҡ„е…ЁйғЁеӯ—з¬ҰдёІпјӣ

еҸҜд»Ҙжҗңзҙўзі»з»ҹдёӯе…ЁйғЁжү“ејҖзҡ„еҸҘжҹ„е’ҢеҠ иҪҪзҡ„жЁЎеқ—пјӣ

еҗҜеҠЁйЎ№з®ЎзҗҶ

еҸҜд»Ҙжү«жҸҸзі»з»ҹдёӯзҡ„еҗҜеҠЁйЎ№пјҢ并еҸҜд»ҘеҜ№жү«жҸҸеҲ°зҡ„еҗҜеҠЁйЎ№иҝӣиЎҢзҰҒз”ЁгҖҒеҗҜеҠЁе’ҢеҲ йҷӨпјӣ

ж”ҜжҢҒжү«жҸҸд»ҘдёӢзұ»еһӢеҗҜеҠЁйЎ№пјҡ

зҷ»еҪ•зұ»пјҲLogonпјү

жөҸи§ҲеҷЁзұ»пјҲExplorerпјү

IEжөҸи§ҲеҷЁзұ»пјҲInternet Explorerпјү

зі»з»ҹжңҚеҠЎзұ»пјҲServicesпјү

еҶ…ж ёй©ұеҠЁзұ»пјҲDriversпјү

и§Јз ҒеҷЁзұ»пјҲCodecsпјү

WinsockжҸҗдҫӣиҖ…зұ»пјҲWinsock Providersпјү

жү“еҚ°жҸҗдҫӣиҖ…зұ»пјҲPrint Monitorsпјү

жң¬ең°е®үе…Ёи®ӨиҜҒзұ»пјҲLSA Providersпјү

зҪ‘з»ңжҸҗдҫӣиҖ…зұ»пјҲNetwork Providersпјү

еҗҜеҠЁжү§иЎҢзұ»пјҲBoot Executeпјү

жҳ еғҸеҠ«жҢҒзұ»пјҲImage Hijacksпјү

AppInitзұ»пјҲAppInitпјү

е·ІзҹҘеҠЁжҖҒеә“зұ»пјҲKnownDLLsпјү

Winlogonзұ»пјҲWinlogonпјү

иҫ“е…Ҙжі•зұ»пјҲIMEпјү

и®ЎеҲ’д»»еҠЎзұ»пјҲScheduled Tasksпјү

еҶ…ж ёиҜҠж–ӯдҝЎжҒҜ

еҶ…ж ё

еҶ…ж ёиҜҠж–ӯдҝЎжҒҜеҢ…жӢ¬д»ҘдёӢеҶ…ж ёдҝЎжҒҜпјҡ

й©ұеҠЁпјҲи®ҫеӨҮж ‘пјүдҝЎжҒҜпјҲDriver Informationпјү

зі»з»ҹжңҚеҠЎиЎЁпјҲService Dispatch Tableпјү

еҶ…ж ёйҖҡзҹҘдҝЎжҒҜпјҲKernel Notifyпјү

дёӯж–ӯжҸҸиҝ°з¬ҰиЎЁпјҲInterrupt Tableпјү

й«ҳдә®жҸҗзӨәиў«дҝ®ж”№зҡ„еҶ…ж ёдҝЎжҒҜпјӣ

й’©еӯҗжү«жҸҸ

жү«жҸҸеҶ…ж ёжҖҒIATгҖҒInlineй’©еӯҗпјӣ

жү«жҸҸз”ЁжҲ·жҖҒIATгҖҒInlineй’©еӯҗпјӣ

еҸҜд»ҘеҜ№жҢҮе®ҡиҝӣзЁӢиҝӣиЎҢеҝ«йҖҹжү«жҸҸпјӣ

еҜ№жү«жҸҸеҲ°зҡ„й’©еӯҗиҝӣиЎҢжҢҮд»ӨеҲҶжһҗиҜҶеҲ«еӨҡзә§и·іиҪ¬зұ»еһӢзҡ„й’©еӯҗпјӣ

жңҚеҠЎз®ЎзҗҶ

жҹҘзңӢж“ҚдҪңзі»з»ҹдёӯе·ІжіЁеҶҢзҡ„жңҚеҠЎпјҢ并еҸҜд»ҘеҜ№е…¶иҝӣиЎҢжҹҘзңӢж–Ү件зӣ®еҪ•пјҢж–Ү件еұһжҖ§пјҢе®ҡдҪҚжіЁеҶҢиЎЁпјҢеҗҜеҠЁеҒңжӯўзҡ„жҺ§еҲ¶пјӣ

й©ұеҠЁжү«жҸҸ

жҳҫзӨәж“ҚдҪңзі»з»ҹдёӯе·ІжіЁеҶҢзҡ„й©ұеҠЁпјҢ并еҸҜд»ҘеҜ№е…¶иҝӣиЎҢжҹҘзңӢж–Ү件зӣ®еҪ•пјҢж–Ү件еұһжҖ§пјҢе®ҡдҪҚжіЁеҶҢиЎЁзҡ„ж“ҚдҪңпјӣ

зҪ‘з»ңзӣ‘жҺ§

жҳҫзӨәж“ҚдҪңзі»з»ҹдёӯжӯЈеңЁиҝӣиЎҢиҒ”зҪ‘иЎҢдёәзҡ„иҝӣзЁӢпјҢ并еҸҜд»ҘеҜ№е…¶иҝӣиЎҢжҹҘзңӢж–Ү件пјҢж–Ү件еұһжҖ§пјҢз»“жқҹиҝӣзЁӢзҡ„жҺ§еҲ¶пјӣ

ж–Ү件дҝ®ж”№

ж–Ү件дҝ®ж”№ иҜҠж–ӯе·Ҙе…·ж–Ү件ж“ҚдҪң

ж–Ү件дҝ®ж”№ иҜҠж–ӯе·Ҙе…·ж–Ү件ж“ҚдҪң

жҹҘзңӢе·ІиҜҶеҲ«зҡ„еҸҜз”Ёж–Ү件й©ұеҠЁеҷЁеҶ…ж–Ү件пјҢ并еҸҜд»Ҙй«ҳжқғйҷҗеҜ№е…¶иҝӣиЎҢејәеҲ¶дҝ®ж”№еҲ йҷӨзӯүж“ҚдҪңпјӣ [4]

жіЁеҶҢиЎЁзј–иҫ‘

жҹҘзңӢж“ҚдҪңзі»з»ҹеҶ…зҡ„жіЁеҶҢиЎЁж–Ү件пјҢ并еҸҜд»Ҙй«ҳжқғйҷҗеҜ№е…¶иҝӣиЎҢејәеҲ¶дҝ®ж”№еҲ йҷӨзӯүж“ҚдҪңпјӣ

жіЁеҶҢиЎЁдҝ®ж”№

ж”ҜжҢҒең°еқҖж ҸеҜ№зӣ®ж Үй”®еҖјзҡ„еҝ«йҖҹе®ҡдҪҚпјӣ

жңҚеҠЎеҢәеҹҹпјҡ

еӣӣе·қзҒ«з»’ жҲҗйғҪзҒ«з»’ иҘҝи—ҸзҒ«з»’ йҮҚеәҶзҒ«з»’иҙөе·һзҒ«з»’ иҙөйҳізҒ«з»’ дә‘еҚ—зҒ«з»’ жҳҶжҳҺзҒ«з»’

еӣӣе·қsynology: еҫ·йҳізҒ«з»’ з»өйҳізҒ«з»’пјҢж”ҖжһқиҠұзҒ«з»’пјҢиҘҝжҳҢзҒ«з»’пјҢйӣ…е®үзҒ«з»’пјҢеҶ…жұҹзҒ«з»’пјҢиө„йҳізҒ«з»’пјҢеҚ—е……зҒ«з»’пјҢзңүеұұзҒ«з»’пјҢд№җеұұзҒ«з»’пјҢиҮӘиҙЎзҒ«з»’ жіёе·һзҒ«з»’ е№ҝе…ғзҒ«з»’ йҒӮе®ҒзҒ«з»’ е®ңе®ҫзҒ«з»’ е№ҝе®үзҒ«з»’ иҫҫе·һзҒ«з»’ йӣ…е®үзҒ«з»’ е·ҙдёӯзҒ«з»’ иө„йҳізҒ«з»’ ж”ҖжһқиҠұзҒ«з»’ еҮүеұұеҪқж—ҸиҮӘжІ»е·һзҒ«з»’ з”ҳеӯңи—Ҹж—ҸиҮӘжІ»е·һзҒ«з»’ йҳҝеққи—Ҹж—ҸзҫҢж—ҸиҮӘжІ»е·һзҒ«з»’

иҙөе·һзҒ«з»’пјҡиҙөйҳізҒ«з»’ гҖҒе…ӯзӣҳж°ҙзҒ«з»’гҖҒйҒөд№үзҒ«з»’гҖҒе®үйЎәзҒ«з»’гҖҒй“ңд»ҒзҒ«з»’гҖҒжҜ•иҠӮзҒ«з»’гҖӮ й»”еҚ—зҒ«з»’ гҖҒй»”иҘҝеҚ—зҒ«з»’гҖҒиҙөе·һй»”дёңеҚ—зҒ«з»’

йҮҚеәҶзҒ«з»’ еҗҲе·қзҒ«з»’ еҚ—е·қзҒ«з»’

жҪјеҚ—зҒ«з»’ й“ңжўҒзҒ«з»’ й•ҝеҜҝзҒ«з»’ з’§еұұзҒ«з»’ иҚЈжҳҢзҒ«з»’ з¶ҰжұҹзҒ«з»’ еӨ§и¶ізҒ«з»’ жӯҰйҡҶзҒ«з»’ еһ«жұҹзҒ«з»’ еҘүиҠӮзҒ«з»’

дё°йғҪзҒ«з»’ еҹҺеҸЈзҒ«з»’ е·«жәӘзҒ«з»’ дә‘йҳізҒ«з»’ й…үйҳізҒ«з»’ е·«еұұзҒ«з»’ жўҒе№ізҒ«з»’ еҪӯж°ҙзҒ«з»’ з§ҖеұұзҒ«з»’ зҹіжҹұзҒ«з»’ ејҖеҺҝзҒ«з»’

жҳҶжҳҺзҒ«з»’гҖҒжӣІйқ–зҒ«з»’гҖҒзҺүжәӘзҒ«з»’гҖҒ дҝқеұұзҒ«з»’ гҖҒжҳӯйҖҡзҒ«з»’ гҖҒдёҪжұҹзҒ«з»’ гҖҒжҷ®жҙұзҒ«з»’гҖҒ дёҙжІ§зҒ«з»’гҖӮ

ж–ҮеұұеЈ®ж—ҸиӢ—ж—ҸиҮӘжІ»е·һпјҲж–ҮеұұзҒ«з»’пјү гҖҒзәўжІіе“Ҳе°јж—ҸеҪқж—ҸиҮӘжІ»е·һпјҲзәўжІізҒ«з»’пјү гҖҒиҘҝеҸҢзүҲзәіеӮЈж—ҸиҮӘжІ»е·һгҖҒпјҲиҘҝеҸҢзүҲзәізҒ«з»’пјү жҘҡйӣ„еҪқж—ҸиҮӘжІ»е·һпјҲжҘҡйӣ„зҒ«з»’пјүгҖҒ еӨ§зҗҶзҷҪж—ҸиҮӘжІ»е·һпјҲеӨ§зҗҶзҒ«з»’пјүгҖҒ еҫ·е®ҸеӮЈж—ҸжҷҜйўҮж—ҸиҮӘжІ»е·һпјҲеҫ·е®ҸзҒ«з»’пјүгҖҒ жҖ’жұҹеӮҲеғіж—ҸиҮӘжІ»е·һпјҲжҖ’жұҹзҒ«з»’пјүгҖҒ иҝӘеәҶи—Ҹж—ҸиҮӘжІ»е·һпјҲиҝӘеәҶзҒ«з»’пјү

еӣӣе·қ жҲҗйғҪ зҒ«з»’ д»ЈзҗҶпјҡ

зҒ«з»’жҲҗйғҪжё йҒ“д»ЈзҗҶе•Ҷжңүе“ӘдәӣпјӣзҒ«з»’жё йҒ“д»ЈзҗҶе•Ҷжңүе“ӘдәӣпјӣзҒ«з»’natд»ЈзҗҶдёҠзҪ‘пјӣзҒ«з»’д»ЈзҗҶе•Ҷиө„иҙЁжҹҘиҜўпјӣзҒ«з»’жҖ»д»ЈжҖҺд№Ҳж ·пјӣзҒ«з»’зҡ„жё йҒ“жңүе“ӘдәӣпјӣзҒ«з»’йҮ‘зүҢд»ЈзҗҶпјӣзҒ«з»’жҲҗйғҪйҮ‘зүҢз»Ҹй”Җе•ҶпјӣзҒ«з»’еӣӣе·қйҮ‘зүҢз»Ҹй”Җе•ҶпјӣзҒ«з»’йҮ‘зүҢд»ЈзҗҶе•ҶпјӣзҒ«з»’йҮ‘зүҢ жҲҗйғҪзҒ«з»’科жҠҖжңүйҷҗе…¬еҸё

зҒ«з»’科жҠҖжҲҗйғҪеҲҶе…¬еҸё зҒ«з»’жҲҗйғҪеҢәдё»з®ЎжҳҜи°Ғ зҒ«з»’жҲҗйғҪ

зҒ«з»’жҲҗйғҪеҠһдәӢеӨ„ зҒ«з»’жҲҗйғҪзҪ‘з»ңе®үе…Ё

зҒ«з»’жҲҗйғҪд»ЈзҗҶе•Ҷжңүе“Әдәӣ зҒ«з»’жҲҗйғҪйҳІзҒ«еўҷ

зҒ«з»’ йҳІзҒ«еўҷ дёҠзҪ‘иЎҢдёәз®ЎзҗҶ е…·дҪ“зүҲжң¬пјҡ

йӮ®з®ұпјҡseclab@huorong.cn

зҒ«з»’з»ҙдҝ®пјҢд»ҘеҸҠжӣҙеӨҡдә§е“Ғе’ҢиҜҰжғ…иҜ·е’ЁиҜўпјҡ

жҲҗйғҪ科жұҮ科жҠҖжңүйҷҗе…¬еҸё вҖ” дё“дёҡдјҒдёҡзә§е®үе…ЁгҖҒдә‘и®Ўз®—дёҺITеҹәзЎҖжһ¶жһ„жңҚеҠЎе•Ҷ

ж— и®әжӮЁжҳҜи§ЈеҶідјҒдёҡзә§е®үе…ЁгҖҒдә‘и®Ўз®—пјҢиҝҳжҳҜITеҹәзЎҖжһ¶жһ„пјҢйғҪеҸҜд»ҘдҪҝжӮЁзҡ„ITжӣҙз®ҖеҚ•гҖҒжӣҙе®үе…ЁгҖҒжӣҙжңүд»·еҖј

жҲҗйғҪ科жұҮ科жҠҖжңүйҷҗе…¬еҸё

ең°еқҖпјҡжҲҗйғҪеёӮдәәж°‘еҚ—и·Ҝеӣӣж®ө1еҸ·ж—¶д»Јж•°з ҒеӨ§еҺҰ18F

з”өиҜқпјҡ400-028-1235

QQпјҡ1325383361

жүӢжңәпјҡ180 8195 0517пјҲеҫ®дҝЎеҗҢеҸ·пјү